军事信息技术

信息安全技术

请选择

增强安全功能、控制和管理计算机系统内各种软硬件资源、有效地组织多道程序运行的系统软件或程序的集合。 美国国防部1985年颁布的《可信计算机系统评价标准》(TCSEC)将计算机系统安全程度从高到低划分为A、B、C、D四类7个级别。其中,A为验证保护级、B为强制保护级、C为自主保护级、D为无保护级...

对信息安全活动进行识别、记录、存储和分析的信息安全技术。可为系统管理员提供有关追踪安全事件和入侵行为的有效证据,提高军事信息系统的安全管理能力。主要包括:①审计数据收集技术。从网络上截获数据,获取与系统、网络、中间件等有关的日志统计数据,以及利用应用系统、安全系统的审计接口获取数据等,目的是为审...

采用数据加密、存取控制等信息安全技术,保障数据库中所存储数据的保密性、完整性和可用性的数据库管理系统。安全数据库管理系统在通用数据库管理系统功能的基础上增加了安全功能,目的是防止数据库中存储信息的泄露、非法更改或破坏。安全数据库管理系统安全功能组成示意图 安全数据库管理系统的安全功能主要包括数...

位于平台软件与应用软件之间的提供通用安全服务的组件。平台是由处理器架构和操作系统应用编程接口所定义的一系列底层服务和处理元素。安全中间件广泛用于系统的安全增强、安全服务接口标准化和支持跨平台操作等。 安全中间件通常采用分层结构,自下而上分为基础安全算法层、通用安全机制层、体系结构安全层、组件安...

为发现病毒入侵、阻止病毒传播和破坏,恢复受影响的计算机系统和数据而采取的安全防护技术。防病毒技术在防止病毒入侵和破坏,构建安全军事信息系统,实施病毒战等方面具有重要的作用。主要包括:①病毒检测。通过对病毒寄生场所进行扫描和检查,发现异常情况并确认病毒的方法。主要有特征代码检测、校验和检测、行为监...

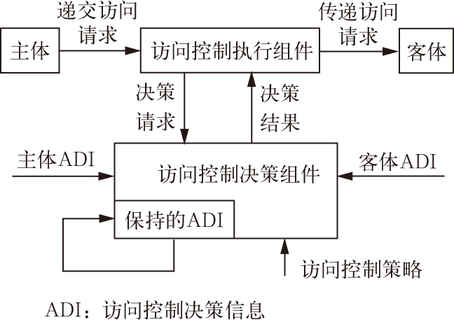

准许或限制主体访问客体的访问能力及范围的网络安全技术。是信息安全技术中普遍采用的一种技术手段。访问控制由主体、客体和访问控制策略三要素组成。主体是发出访问操作、存取请求的主动方,通常指用户或代表用户的某个进程;客体是被访问的对象,通常指进程、数据、文件和系统等;访问控制策略是确定主体对客体访问能...

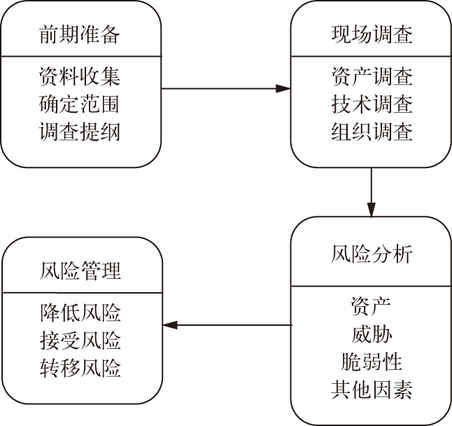

依据信息安全风险评估与管理标准,度量安全风险大小,实现安全风险控制的安全管理技术。贯穿于信息系统安全生命周期的整个过程,能够为军事信息网络的建立及安全运行提供技术支持。风险评估与管理流程示意图 风险评估及管理技术通过在信息系统中运用风险评估理论和方法,依据风险评估准则分析信息和信息系统在机密性...

保障网络系统硬件、软件、数据及其服务的安全而采取的信息安全技术。主要包括:①用于防范已知和可能的攻击行为对网络的渗透,防止对网络资源的非授权使用的相关技术。涉及防火墙、实体认证、访问控制、安全隔离、网络病毒与垃圾信息防范、恶意攻击防范等技术。②用于保护两个或两个以上网络的安全互联和数据安全交换的...